慢雾:Bybit近15亿美元被盗背后的黑客手法与疑问

原文作者:慢雾安全团队

根据慢雾安全团队的分析,被盗资产主要包括:

401, 347 ETH(价值约 10.68 亿美元)

8, 000 mETH(价值约 2, 600 万美元)

90, 375.5479 stETH(价值约 2.6 亿美元)

15, 000 cmETH(价值约 4, 300 万美元)

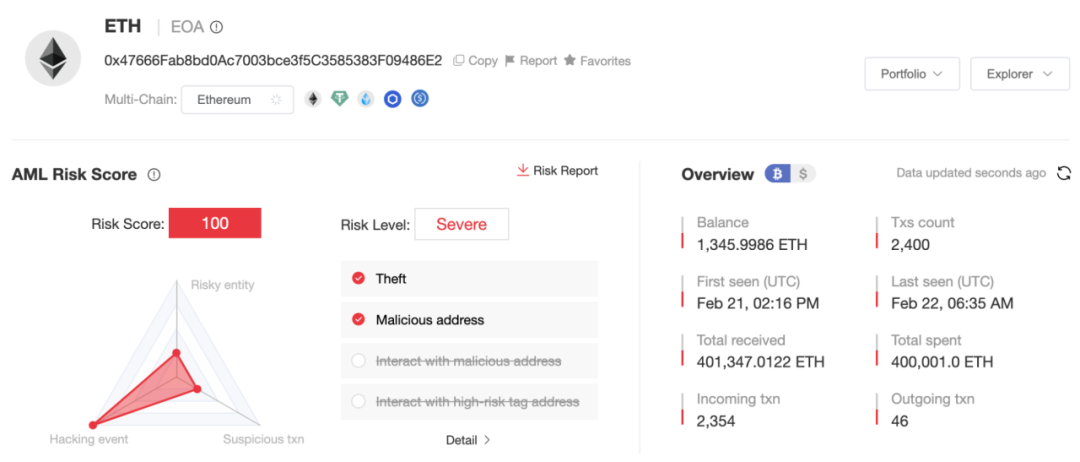

我们使用链上追踪与反洗钱工具 MistTrack 对初始黑客地址

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

进行分析,得到以下信息:

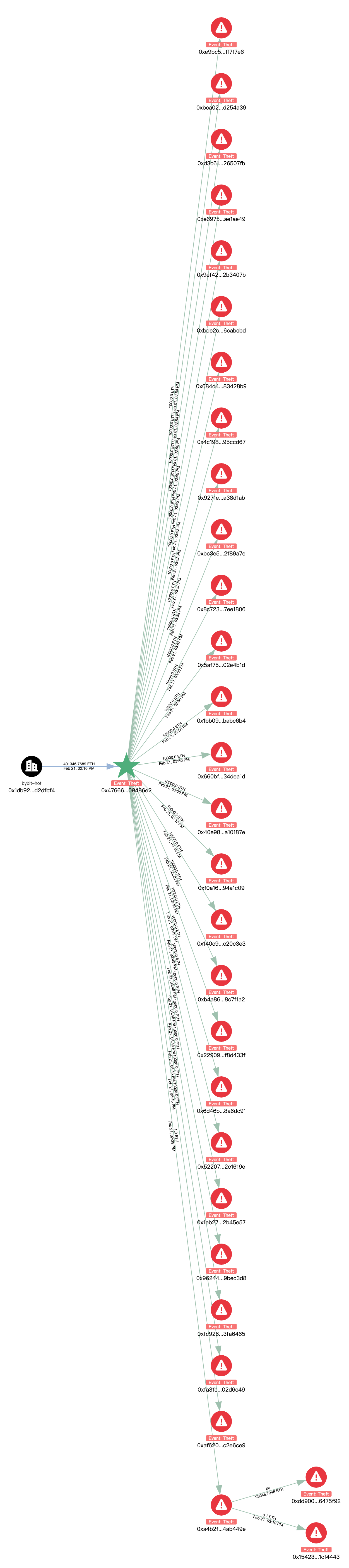

ETH 被分散转移,初始黑客地址将 400, 000 ETH 以每 1, 000 ETH 的格式分散到 40 个地址,正在继续转移。

其中, 205 ETH 通过 Chainflip 换为 BTC 跨链到地址:

bc1qlu4a33zjspefa3tnq566xszcr0fvwz05ewhqfq。

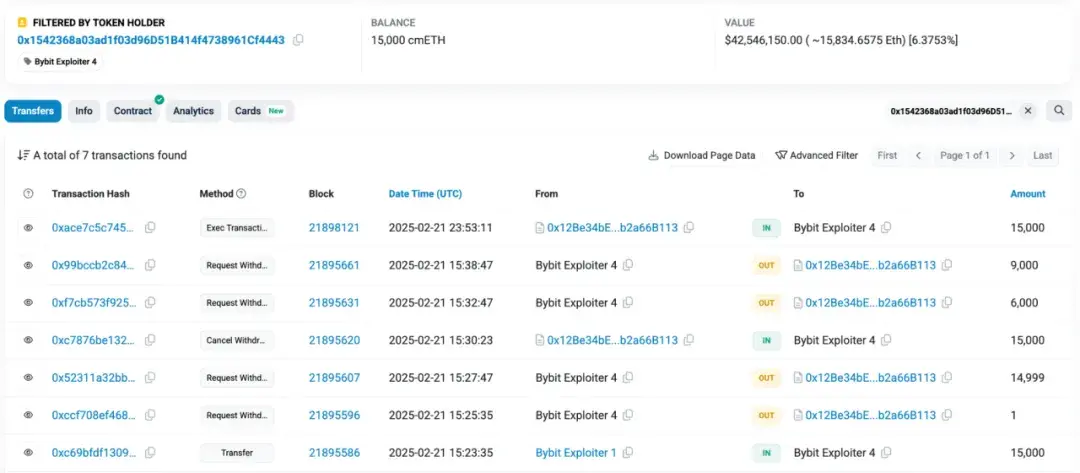

cmETH 流向:15, 000 cmETH 被转移至地址:

0x1542368a03ad1f03d96D51B414f4738961Cf4443

值得注意的是,mETH Protocol 在 X 上发文表示,针对 Bybit 安全事件,团队及时暂停了 cmETH 提款,阻止了未经授权的提现行为,mETH Protocol 成功从黑客地址回收了 15, 000 cmETH。

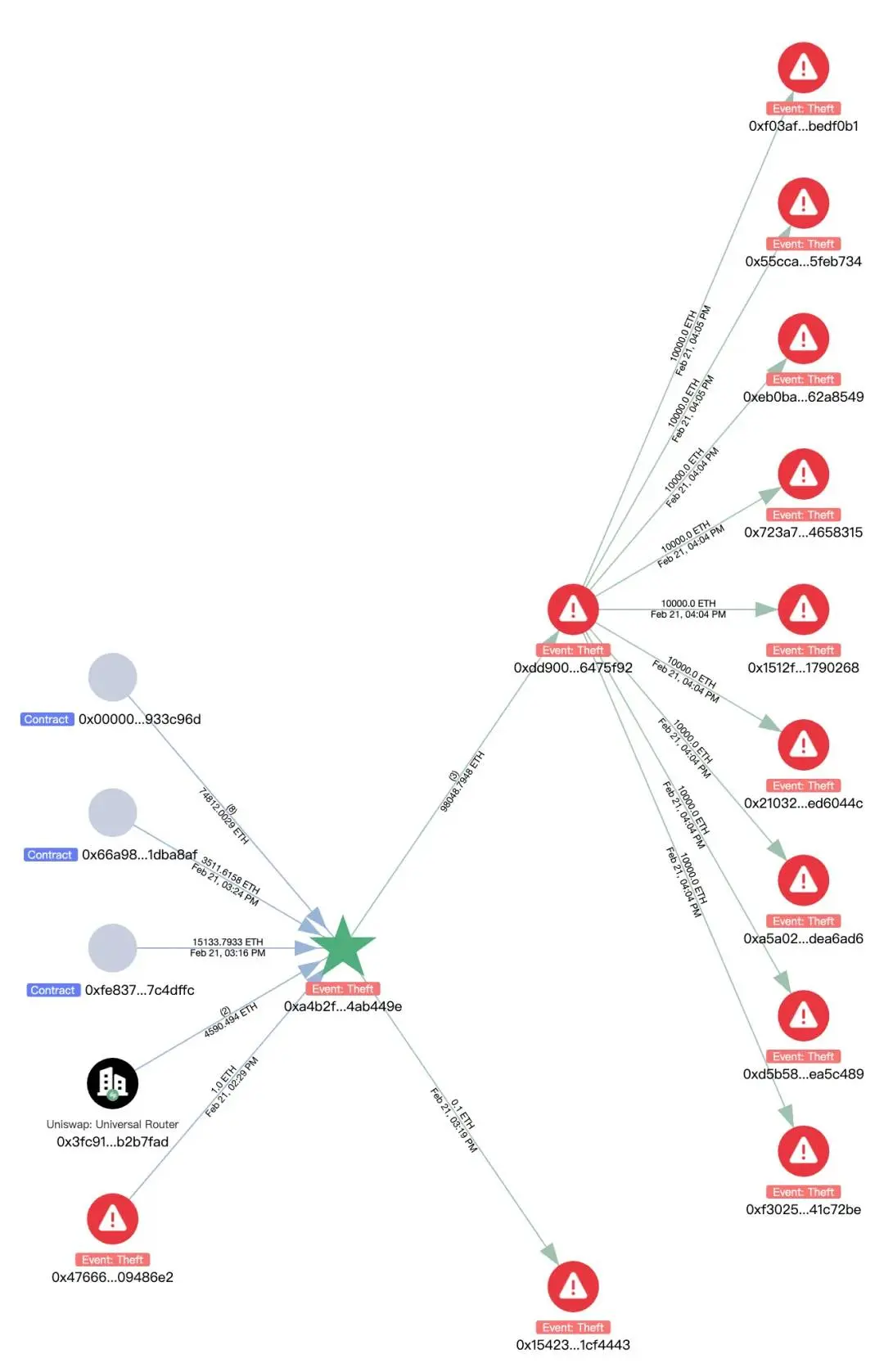

mETH 和 stETH 转移:8, 000 mETH 和 90, 375.5479 stETH 被转移到地址:

0xA4B2Fd68593B6F34E51cB9eDB66E71c1B4Ab449e

接着通过 Uniswap 和 ParaSwap 兑换为 98, 048 ETH 后,又转移到:

0xdd90071d52f20e85c89802e5dc1ec0a7b6475f92

地址 0x dd 9 以每 1, 000 ETH 的格式将 ETH 分散至 9 个地址,暂未转出。

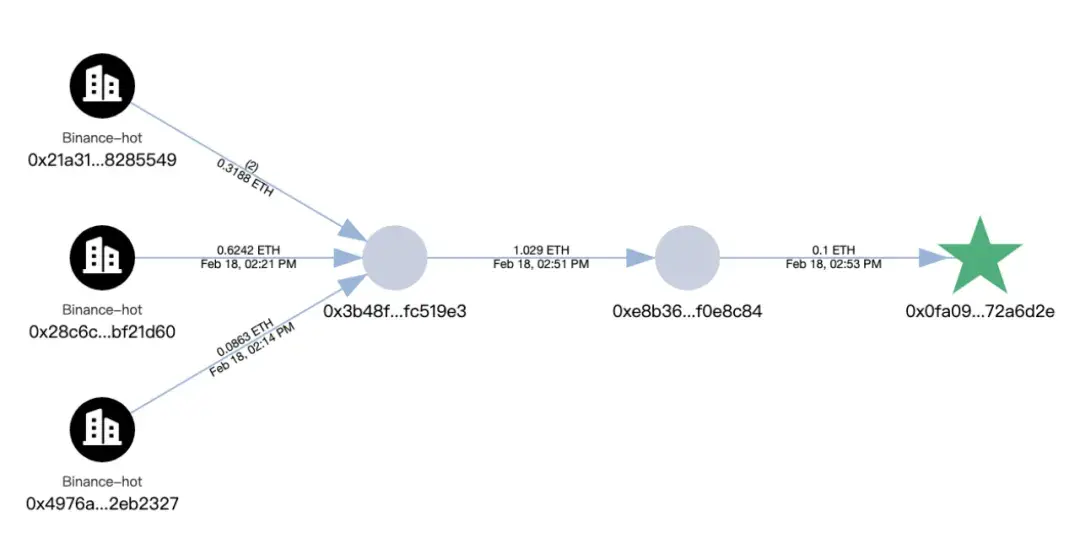

此外,对攻击手法分析小节推出的黑客发起初始攻击的地址:

0x0fa09C3A328792253f8dee7116848723b72a6d2e

进行溯源,发现该地址的初始资金来自 Binance。

目前初始黑客地址:

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

余额 1, 346 ETH,我们将持续监控相关地址。

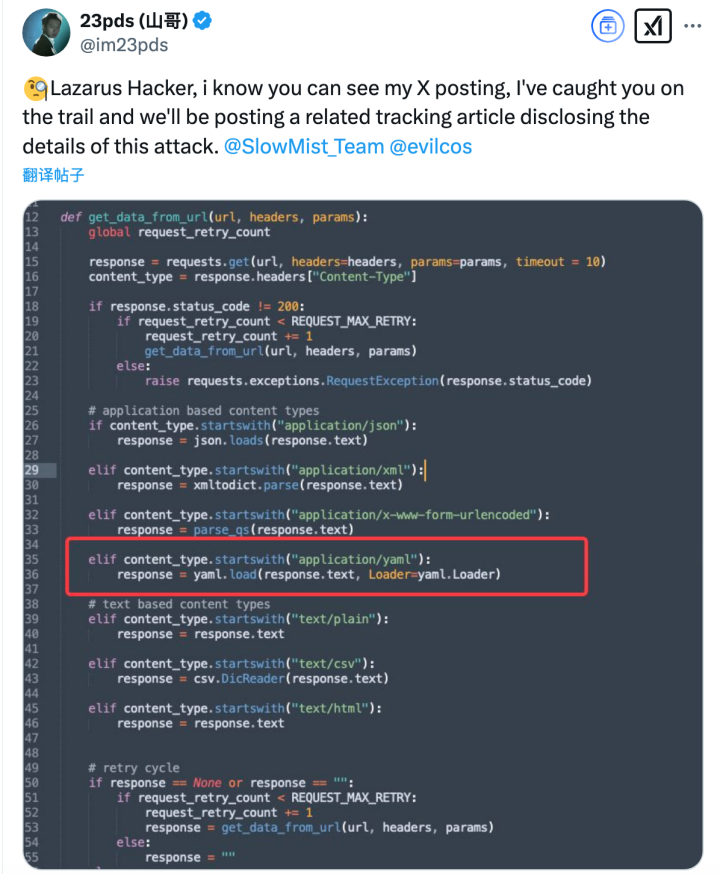

事件发生后,慢雾第一时间通过攻击者获取 Safe 多签的手法以及洗币手法推测攻击者为朝鲜黑客:

可能利用的社会工程学攻击手段:

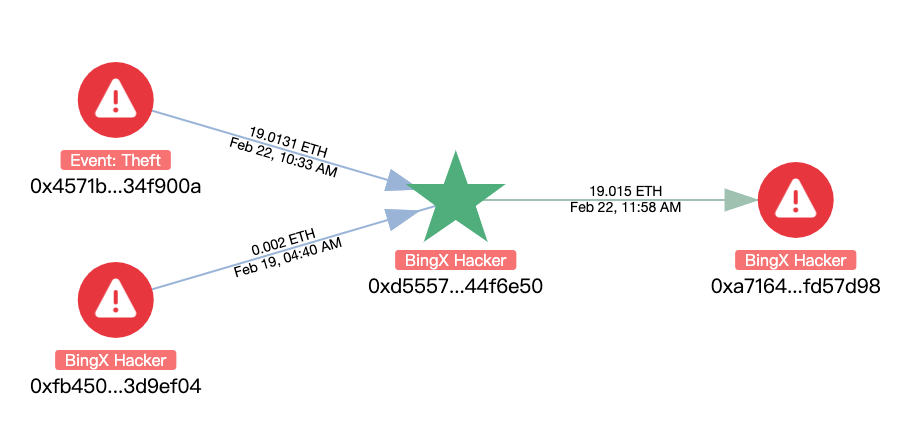

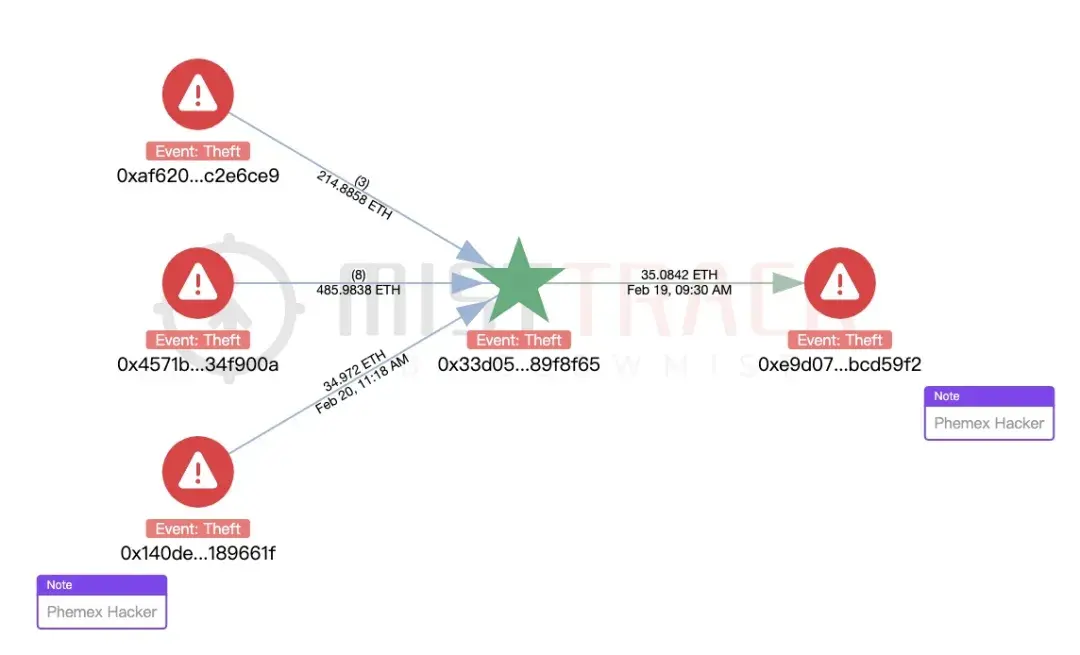

使用 MistTrack 分析,还发现了该事件的黑客地址与 BingX Hacker、Phemex Hacker 地址关联的情况:

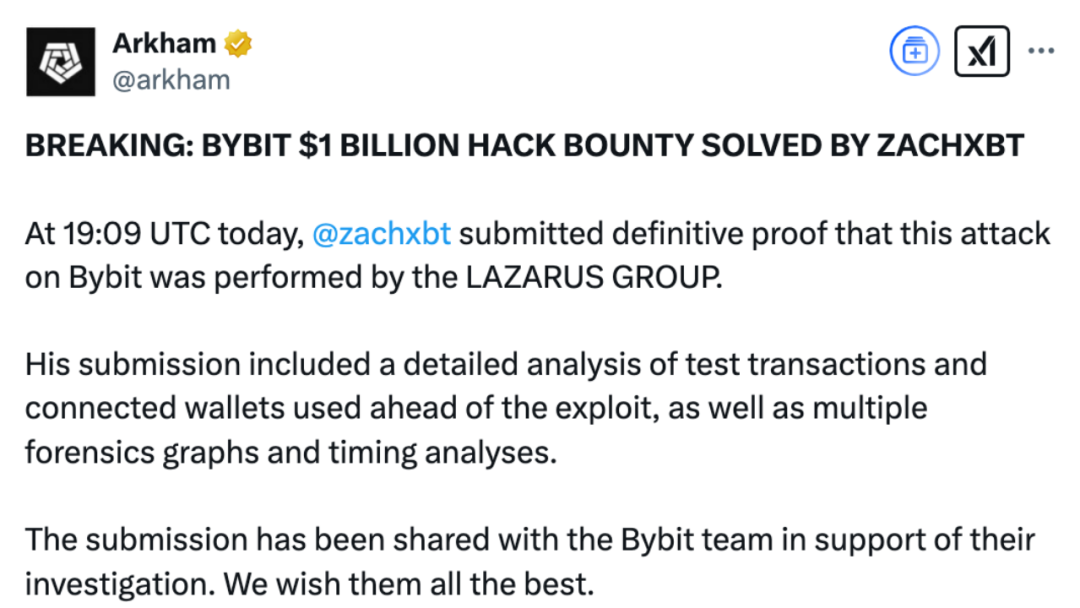

ZachXBT 也实锤了本次攻击与朝鲜黑客组织 Lazarus Group 有关,该组织一直以实施跨国网络攻击和盗窃加密货币为主要活动之一。据了解,ZachXBT 提供的证据,包括测试交易、关联钱包、取证图表及时间分析等,都显示了攻击者在多次操作中使用了 Lazarus Group 常见的技术手段。同时,Arkham 表示,所有相关数据已经分享给 Bybit,帮助平台进一步展开调查。

攻击手法分析

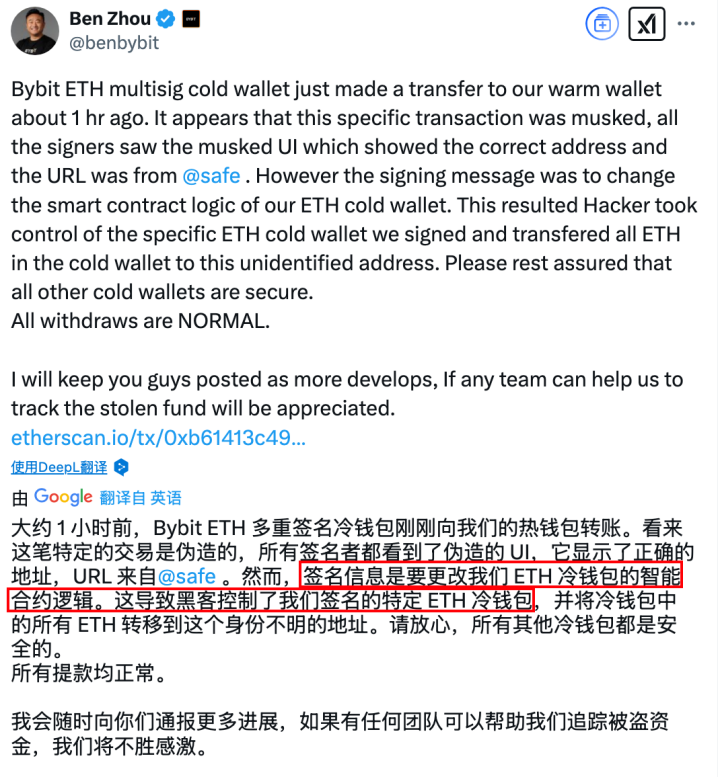

在事件发生后当晚 23: 44 ,Bybit CEO Ben Zhou 在 X 上发布声明,详细解释了此次攻击的技术细节:

通过链上签名分析,我们发现了一些痕迹:

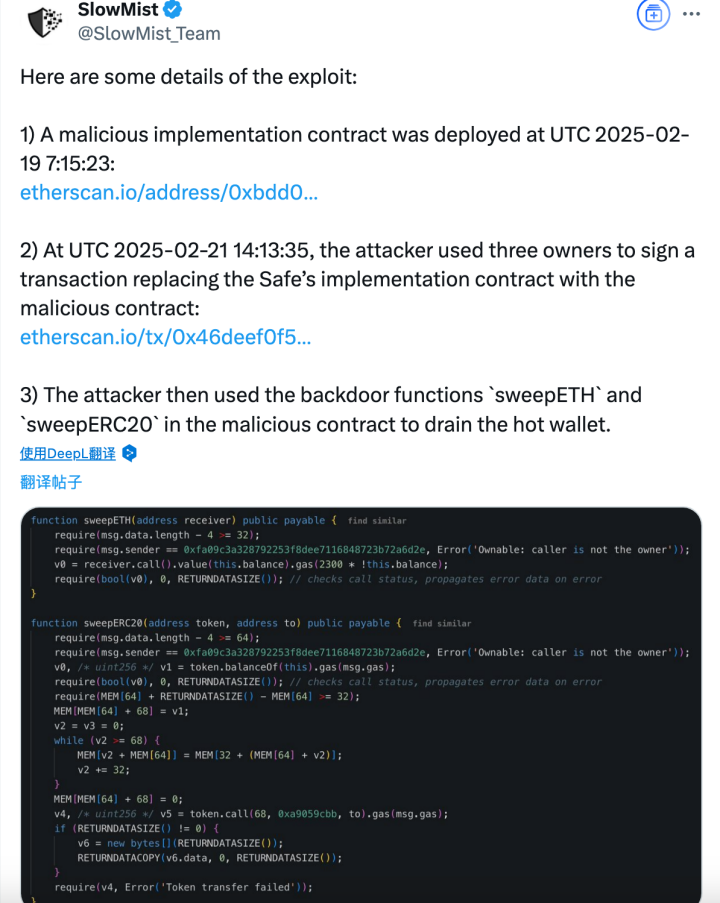

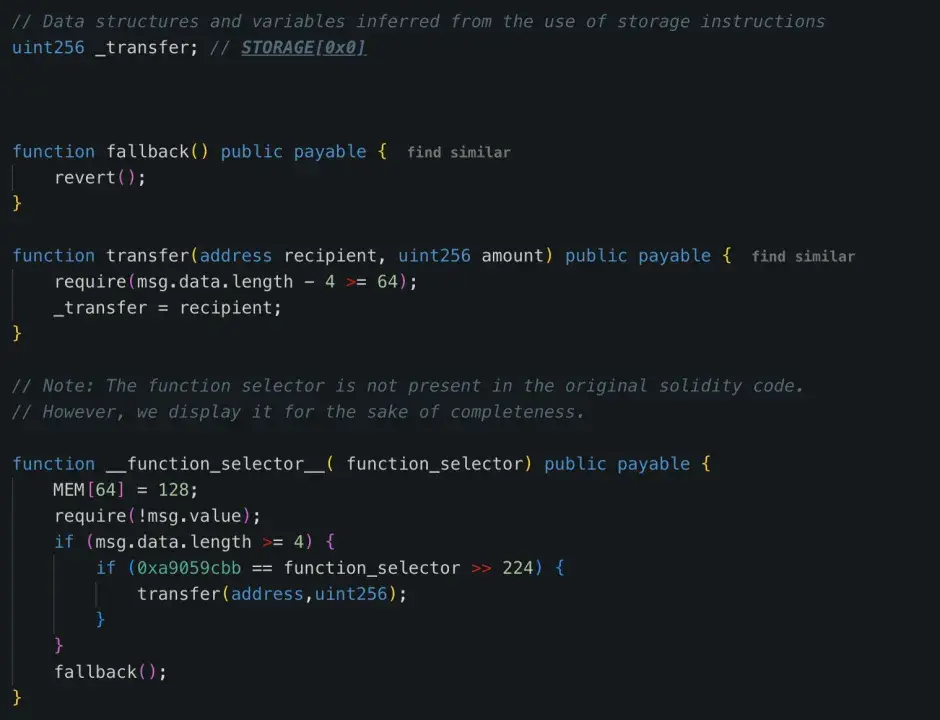

1. 攻击者部署恶意合约:UTC 2025-02-19 07: 15: 23 ,部署恶意实现合约:

0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516

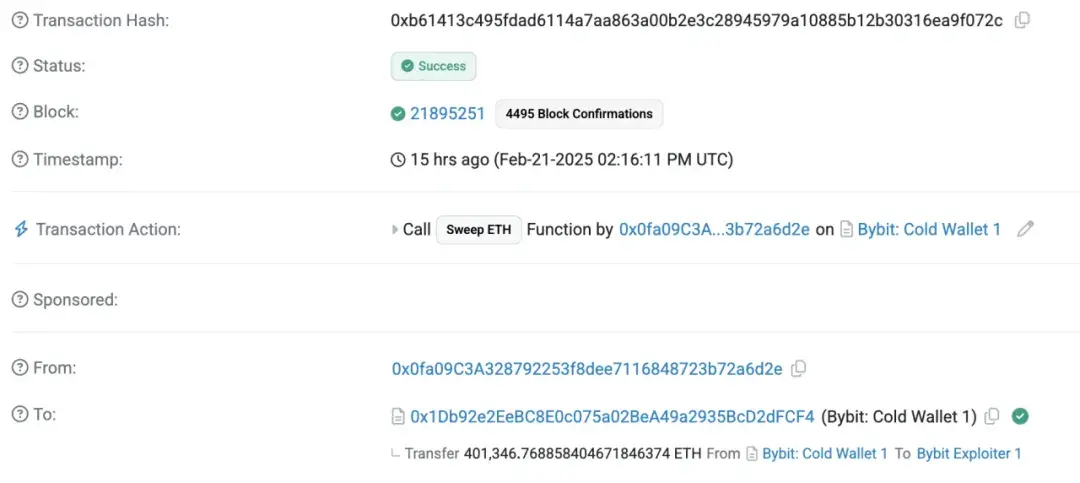

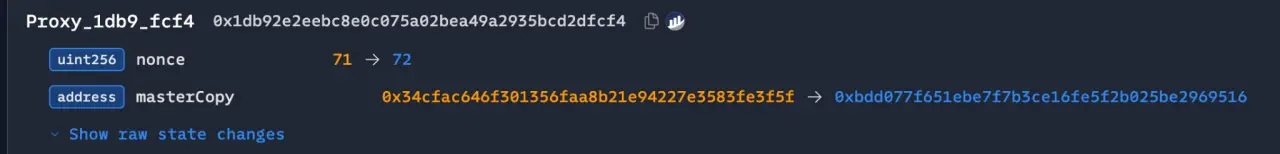

2. 篡改 Safe 合约逻辑:UTC 2025-02-21 14: 13: 35 ,通过三个 Owner 签署交易,替换 Safe 合约为恶意版本:

0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

由此推出对黑客发起初始攻击的地址:

0x0fa09C3A328792253f8dee7116848723b72a6d2e。

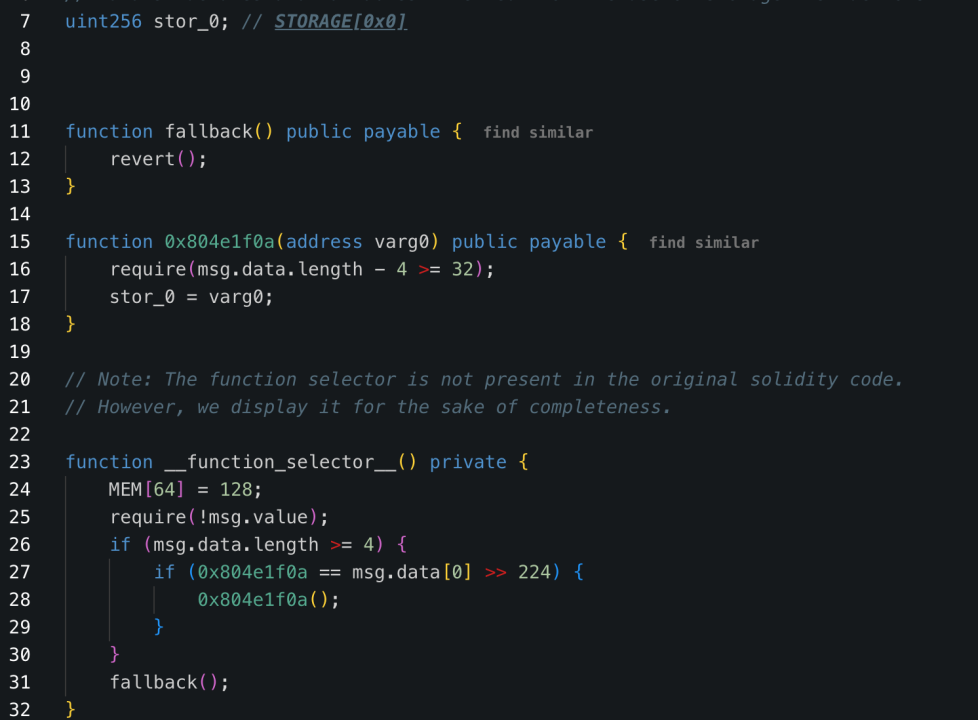

3. 嵌入恶意逻辑:通过 DELEGATECALL 将恶意逻辑合约写入 STORAGE 0 存储:

0x96221423681A6d52E184D440a8eFCEbB105C7242

4. 调用后门函数转移资金:攻击者使用合约中的 sweepETH 和 sweepERC 20 函数,将冷钱包中的 40 万枚 ETH 和 stETH(总价值约 15 亿美元)全部转移至未知地址。

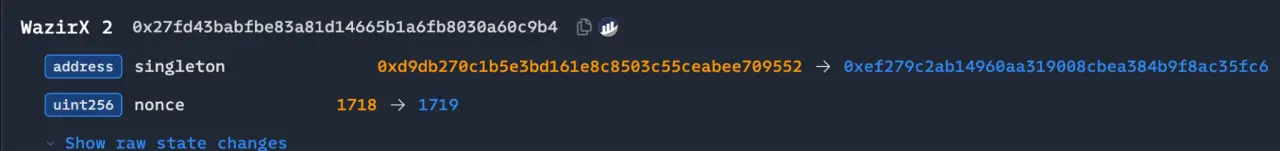

从攻击手法上看,WazirX 被黑事件和 Radiant Capital 被黑事件与本次攻击都有相似之处,这三个事件的攻击目标都是 Safe 多签钱包。对于 WazirX 被黑事件,攻击者同样提前部署了恶意的实现合约,并通过三个 Owner 签署交易,通过 DELEGATECALL 将恶意逻辑合约写入 STORAGE 0 存储,以替换 Safe 合约为恶意实现合约。

在本次事件中,Safe 合约没问题,问题在非合约部分,前端被篡改伪造达到欺骗效果。这个不是个案。朝鲜黑客去年就以此方式攻击了好几个平台,如:WazirX 损失 $ 230 M,为 Safe 多签;Radiant Capital 损失 $ 50 M,为 Safe 多签;DMM Bitcoin 损失 $ 305 M,为 Gonco 多签。这种攻击手法工程化成熟,需要多加注意。

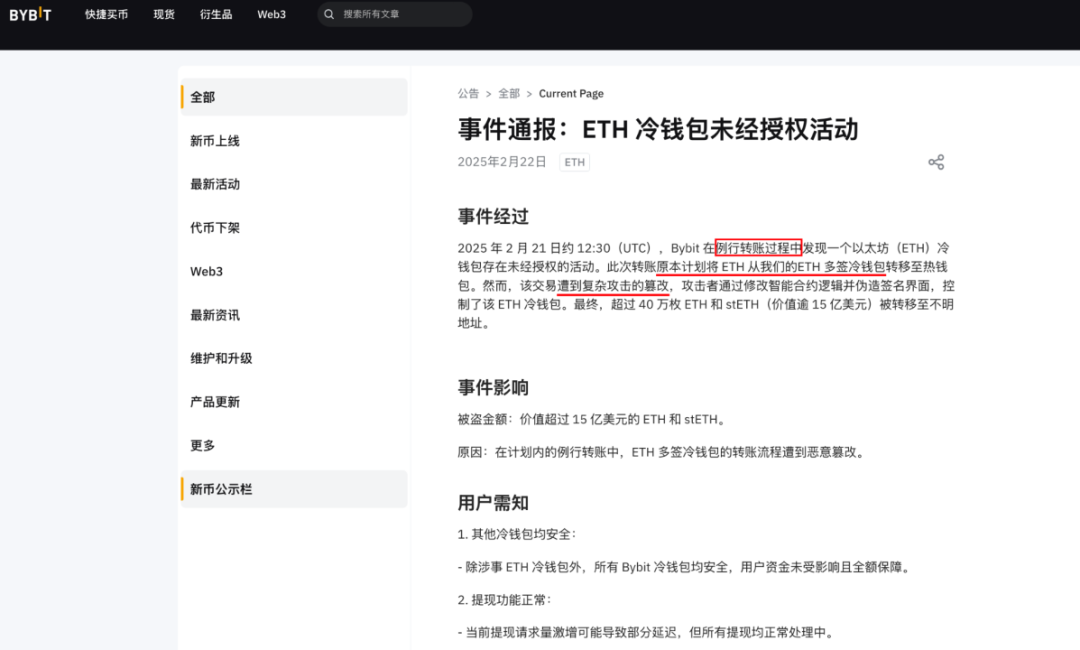

根据 Bybit 官方发布的公告:

产生以下疑问点:

1. 例行 ETH 转账

攻击者可能事先获取了 Bybit 内部财务团队的操作信息,掌握了 ETH 多签冷钱包转账的时间点?

通过 Safe 系统,诱导签名者在伪造界面上签署恶意交易?Safe 的前端系统是不是被攻破并被接管了?

2. Safe 合约 UI 被篡改

签名者在 Safe 界面上看到的是正确的地址和 URL,但实际签名的交易数据已被篡改?

关键问题在于:是谁最先发起签名请求?其设备安全性如何?

我们带着这些疑问,期待官方能尽快披露更多调查结果。

写在最后

此次盗窃事件再次凸显了加密货币行业面临的严峻安全挑战。随着加密行业的迅速发展,黑客组织,尤其是 Lazarus Group 等国家级黑客,正持续升级攻击手段。此次事件为加密货币交易所敲响了警钟,平台需进一步强化安全防护,采用更先进的防御机制,如多重身份验证、加密钱包管理、资产监控与风险评估,以保障用户资产安全。对于个人用户而言,提升安全意识同样至关重要,建议优先选择硬件钱包等更安全的存储方式,避免在交易所长期存放大量资金。在这一不断演进的领域,唯有持续升级技术防线,才能确保数字资产安全,推动行业健康发展。

1.资讯内容不构成投资建议,投资者应独立决策并自行承担风险

2.本文版权归属原作所有,仅代表作者本人观点,不代表本站的观点或立场

您可能感兴趣

-

外部创新与内生困境:Crypto在迷雾中航行

外部创新与内生困境:Crypto在迷雾中航行原文作者: YBB Capital Researcher Zeke一、AI 是必然,但 Crypto x AI?2025 年伊始,幻方量化所打造的 DeepSeek 就给 AI 圈投下了一枚“核弹”

-

下周必关注|Kanye或将推出meme代币;以太坊Holesky测试网将执行Pectra升级(2.24-3.2)

下周必关注|Kanye或将推出meme代币;以太坊Holesky测试网将执行Pectra升级(2.24-3.2)下周重点预告2 月 24 日ETHDenver 将于 2 月 23 日至 3 月 2 日期间举办;以太坊 Pectra 升级将于 2 月 24 日在 Holesky 测试网执行,预计 3 月 6 日确

-

支援3.2亿美元,一览Bybit危机中的白马骑士

支援3.2亿美元,一览Bybit危机中的白马骑士原文作者:flowie,ChainCatcher原文编辑:TB,ChainCatcher被盗近 15 亿美元后的 12 小时内,Bybit CEO Ben Zhou 表示提款系统已完全恢复正常。面对加

-

慢雾:Bybit近15亿美元被盗背后的黑客手法与疑问

慢雾:Bybit近15亿美元被盗背后的黑客手法与疑问原文作者:慢雾安全团队根据慢雾安全团队的分析,被盗资产主要包括:401, 347 ETH(价值约 10.68 亿美元)8, 000 mETH(价值约 2, 600 万美元)90, 375.5479 s

-

空投周报 | OpenSea暂停空投奖励系统;owlto向用户空投Monad测试网代币(2.17-2.23)

空投周报 | OpenSea暂停空投奖励系统;owlto向用户空投Monad测试网代币(2.17-2.23)原创 | Odaily星球日报(@OdailyChina)作者|Golem(@web3_golem)Odaily星球日报盘点了 2025 年 2 月 17 日至 2025 年 2 月 23 日期间的空

-

Web3律师解读香港SFC路线图,虚拟资产市场或迎新变局

Web3律师解读香港SFC路线图,虚拟资产市场或迎新变局2025 年 2 月 19 日下午,香港证券及期货事务监察委员会(SFC)正式发布了《虚拟资产路线图》,以应对当下香港虚拟资产交易市场发展过程中遇到的各类问题。这张别名“A-S-P-I-Re”的路线图

-

一周代币解锁:ZETA解锁占流通量6.6%的代币

一周代币解锁:ZETA解锁占流通量6.6%的代币下周共 10 个项目将进行解锁,ZETA 解锁比例相对较大,无其他重大解锁。ZetaChain项目推特:https://twitter.com/zetablockchain项目官网:https://w

-

揭秘Lazarus Group:朝鲜黑客组织的惊天劫案与网络阴谋

揭秘Lazarus Group:朝鲜黑客组织的惊天劫案与网络阴谋原文来源:维基百科原文编译:Yobo,Foresight News以下内容译自维基百科词条「Lazarus Group」正文:Lazarus Group(也被称为 「Guardians」 或 「Pea

- 成交量排行

- 币种热搜榜

OFFICIAL TRUMP

OFFICIAL TRUMP 泰达币

泰达币 比特币

比特币 以太坊

以太坊 瑞波币

瑞波币 Solana

Solana USD Coin

USD Coin First Digital USD

First Digital USD 狗狗币

狗狗币 Next Generation Network

Next Generation Network 币安币

币安币 ChainLink

ChainLink Sui

Sui 波场

波场 Ondo

Ondo DYDX

DYDX FIL

FIL ZEN

ZEN EOS

EOS AR

AR GT

GT CRV

CRV SHIB

SHIB RAY

RAY ACH

ACH